Jämför VPN-protokollen PPTP, L2TP, OpenVPN, SSTP & IKEv2

Även om det börjar bli uppenbart att de flesta VPN-krypteringstekniker certifieras och utvecklas av National Institute of Standards and Technology har nya avslöjanden av Edward Snowden chockartat visat att NSA, den nationella säkerhetsmyndigheten i USA, har ansträngt sig för att underminera och knäcka dessa tekniker i flera år. Det får en att undra ifall dessa VPN-tekniker egentligen är säkra. För att ta reda på det har vi beslutat att det äntligen är dags att skriva den här artikeln.

Vi kommer börja med att diskutera de främsta skillnaderna mellan de olika VPN-protokollen och hur de påverkar användarna. Därefter utreder vi vad kryptografi egentligen innebär och tar en närmare titt på hur NSA:s angrepp mot dessa krypteringsstandarder påverkar miljontals VPN-användare världen över.

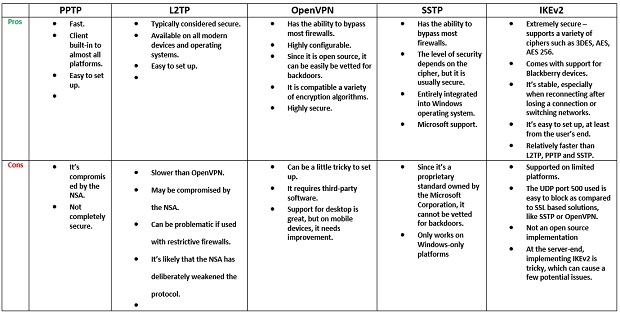

PPTP

PPTP står för Point-to-Point Tunneling Protocol och utvecklades av ett konsortium som bildats av Microsoft. Protokollet skapar ett virtuellt privat nätverk på uppringda förbindelser och har varit standardprotokollet för VPN-servrar sedan lanseringen. Detta VPN-protokoll var det första som stöddes av Windows och erbjuder säkerhet genom att förlita sig på en variation av autentiseringsmetoder, t.ex. MS_CHAP v2, vilket är den vanligaste av dessa.

Till varje enhet och plattform som stöder VPN finns PPTP att tillgå som standard. Eftersom protokollet är relativt enkelt att konfigurera är det fortfarande första valet för VPN-leverantörer och företag. Dessutom krävs överlag inte särskilt många beräkningar, och därför är det ett av de snabbaste VPN-protokollen idag.

Även om det nu för tiden vanligtvis använder 128-bitars kryptering förknippas protokollet med rätt många säkerhetsbrister, och risken för en MS-CHAP v2-autentisering utan kapsling är den allra allvarligaste. På grund av det går PPTP att knäcka på 2 dagar. Trots att bristen har korrigerats av Microsoft rekommenderar teknikjätten själv att VPN-användare istället använder SSTP eller L2TP.

Eftersom PPTP är så pass osäkert är det ingen överraskning att NSA som standard dekrypterar PPTP-kommunikation. Något än mer oroande är att NSA har (eller är på god väg) att dekryptera enorma mängder gamla data, vilka krypterades på den tiden då PPTP ansågs vara ett säkert protokoll av experter på ämnet.

Fördelar

- Snabb

- Klienten inbyggd i nästan alla plattformar

- Enkel att konfigurera

Nackdelar

- Kan knäckas av NSA

- Inte helt säker

L2TP and L2TP/IPsec

Layer 2 Tunneling Protocol skyddar eller krypterar till skillnad från andra VPN-protokoll inte trafik som passerar därigenom. Därför används det oftast i kombination med andra protokoll som kallas för IPsec för att kryptera data innan de överförs, vilket skyddar användarnas integritet. Till alla dagens VPN-kompatibla enheter och operativsystem följer L2TP/IPsec. Konfigurationen genomförs lika snabbt och enkelt som för PPTP, men det kan uppstå problem eftersom protokollet använder sig av UDP-port 500, vilken enkel kan blockeras av NAT-brandväggar. Därför kan portvidarebefordran komma att krävas om protokollet används i samband med en brandvägg.

Inga väsentliga brister förknippas med IPsec-kryptering, och det kan även idag vara säkert ifall det används på rätt sätt. Däremot pekar Edward Snowdens avslöjanden på att det hotas av NSA. John Gilmore, säkerhetsexpert som var med och grundade Electronic Frontier Foundation, påstår att det är troligt att protokollet med avsikt försvagas av NSA. Eftersom L2TP/IPsec-protokollet inkapslar data två gånger är det inte lika effektivt som SSL-baserade lösningar, och därför är protokollet något långsammare än andra VPN-protokoll.

Fördelar

- Anses vara säkert

- Tillgängligt till alla dagens enheter och operativsystem

- Enkelt att konfigurera

Nackdelar

- Långsammare än OpenVPN

- Kan hotas av NSA

- Kan vara problematiskt om det används med begränsande brandväggar

- Det är troligt att NSA med avsikt har försvagat protokollet

OpenVPN

En relativt ny teknik med öppen källkod. OpenVPN använder SSLv3/TLSv1-protokoll och OpenSSL-bibliotek i kombination med andra tekniker för att erbjuda användarna en tillförlitlig och stark VPN-lösning. Protokollet går i stor utsträckning att konfigurera och fungerar bäst på en UDP-port, men det går även att konfigurera för att användas på andra portar också. Därför är det väldigt svårt för Google och liknande tjänster att blockera det.

En annan fördel med detta protokoll är att dess OpenSSL-bibliotek stöder en rad olika kryptografiska algoritmer, bland annat 3DES, AES, Camellia, Blowfish, CAST-128 med mera, även om Blowfish och AES i princip enbart används av VPN-leverantörer. Till OpenVPN medföljer 128-bitars Blowfishkryptering, som vanligtvis anses vara säker, men det förknippas även med några kända brister.

Vad gäller kryptering är AES den allra senaste tillgängliga tekniken, och den anses vara den främsta standarden. Det beror helt enkelt på att protokollet inte förknippas med några kända brister. Därför har till och med byråer och regeringen i USA anammat det för att skydda sina data. Protokollet kan hantera större filer än Blowfish, och det tack vare dess 128-bitars kryptering jämfört med Blowfishs 64-bitars. De är trots det båda krypteringsalgoritmer som certifierats av NIST, även om de ofta anses förknippas med problem som vi kommer att titta närmre på här nedanför.

Till att börja med beror OpenVPN-protokollets snabbhet på den krypteringsnivå som används, men vanligtvis är det snabbare än IPsec. Även om OpenVPN nu för tiden är den vanligaste VPN-anslutningen för de flesta VPN-tjänster stöds det fortfarande inte av någon plattform. Däremot stöds det av de flesta tredje partsprogram, vilka inkluderar både Android och iOS.

Vad gäller konfigurationen är den rätt knepig jämfört med L2TP/IPsec och PPTP, i synnerhet när OpenVPN-programvaran används. Du behöver inte bara ladda ner och installera klienten, utan dessutom måste ytterligare konfigurationsfiler konfigureras, vilket inte görs i en handvändning. Flera VPN-leverantörer dras med dessa konfigurationsproblem på grund av utbudet av anpassade VPN-klienter.

Med allt detta i åtanke, och med tanke på den information som Edward Snowden tillhandahållit, verkar det inte som att OpenVPN har försvagats eller hotats av NSA. Det anses även vara immunt mot angrepp från NSA tack vare dess många nyckelutbyten. Det finns helt klart inte någon som vet vad NSA är kapabla till, men matematiken och bevis antyder att OpenVPN, när det används i kombination med en stark krypteringsalgoritm, är det enda VPN-protokoll som kan anses vara säkert.

Fördelar

- Kan kringgå de flesta brandväggar

- I hög grad konfigurerbar

- Tack var den öppna källkoden är det enkelt att upptäcka bakdörrar

- Det är kompatibelt med en rad olika krypteringsalgoritmer.

- Väldigt säkert

Nackdelar

- Kan vara svårt att konfigurera

- Kräver programvara från tredjepart

- Bra stöd för datorer, men kan bli bättre för mobila enheter

SSTP

Secure Socket Tunneling introducerades av Microsoft i Windows Vista Service Package 1, och är nu tillgängligt till SEIL, Linux och RouterOS, men det används främst till Windows. Eftersom det använder SSL v3 är fördelarna liknande de till OpenVPN, däribland möjligheten att hantera problem med NAT-brandväggar. SSTP är ett stabilt och lättanvänt VPN-protokoll, framförallt för att det är integrerat i Windows.

Däremot är det en standard som ägs av Microsoft. Eftersom teknikjätten tidigare har samarbetat med NSA förekommer det även spekulationer om inbyggda bakdörrar i Windows operativsystem, och därför är det inte lika tillförlitligt som andra standarder.

Fördelar

- Kan kringgå de flesta brandväggar

- Säkerhetsnivån beror på krypteringsalgoritmen, men det är oftast säkert

- Fullständigt integrerat i Windows operativsystem.

- Microsoft-support

Nackdelar

- Eftersom det är en standard som ägs av Microsoft går det inte att upptäcka bakdörrar

- Fungerar bara på Windows-plattformar

IKEv2

Det IPsec-baserade tunnelprotokollet Internet Key Exchange Version 2 har tagits fram av både Cisco och Microsoft, och ingår i Windows 7 och senare. Till protokollet finns kompatibel och utvecklad programvara med öppen källkod för Linux och andra plattformar, och dessutom stöder det Blackberry-enheter.

Protokollet kallas för VPN Connect av Microsoft eftersom det enkelt återupprättar VPN-anslutningar automatiskt när internetuppkopplingen tillfälligt försvinner. Mobila enheter har mest att vinna på IKEv2 eftersom det ”Mobility and Multihoming”-protokoll som erbjuds som standard gör det väldigt enkelt att byta nätverk. Dessutom lämpar sig protokollet för Blackberry-användare då IKEv2 är ett av de få VPN-protokoll som har stöd för Blackberry-enheter. Även om IKEv2 är tillgängligt för färre plattformar jämfört med IPsec anses de båda vara likställda vad gäller stabilitet, säkerhet och prestanda.

Fördelar

- Väldigt säkert – stöder en rad olika krypteringsalgoritmer, t.ex. 3DES, AES, AES 256

- Erbjuder stöd för Blackberry-enheter

- Stabilt, i synnerhet vid återupprättning av anslutning efter den gått ner eller då nätverk byts

- Enkelt att konfigurera, åtminstone för användaren

- Rätt mycket snabbare än L2TP, PPTP och SSTP

Nackdelar

- Stöds på begränsade plattformar

- Den UDP-port 500 som används är enkel att blockera jämfört med SSL-baserade lösningar, t.ex. SSTP eller OpenVPN

- Ingen öppen källkod

- På serversidan kan det vara svårt att implementera IKEv2, vilket kan skapa problem

Problem

För att förstå sig på kryptering måste man känna till en rad viktiga koncept. Dessa diskuterar vi här nedanför.

Krypteringsnyckelns längd

Det mest generella sättet att avgöra hur lång tid det kommer ta att knäcka en krypteringsalgoritm kallas för nyckellängd, vilken består av ettor och nollor. På samma sätt är en nyckelsökningsattack (eller brute force) den vanliga formen av angrepp mot en krypteringsalgoritm, där man testar varje möjlig kombination tills den rätta har hittats. Vad gäller nyckellängden varierar VPN-leverantörernas krypteringsnivå mellan 128- och 256-bitar. Högre nivåer används för dataautentisering och handskakning, men innebär det att 256-bitars kryptering är bättre än 128-bitars?

För att ta reda på det sätter vi här nedanför det hela i ett perspektiv:

- För att säkert knäcka en 128-bitars nyckel krävs 3,4 * 10^38 försök.

- För att säkert knäcka en 256-bitars nyckel krävs 2^128 gånger större beräkningsförmåga jämfört med en 128-bitars nyckel.

- För att knäcka en 256-bitars nyckel genom brute force krävs 3,31 * 10^65 försök, vilket nästan är lika många som antalet atomer i universum.

- Fujitsu K, den snabbaste superdatorn i världen 2011, inkluderade Rmax-hastigheter på upp till 10,51 petaflops. Därför skulle det ta ungefär en miljard år att knäcka 128-bitars AES-nyckeln.

- NUDT Tianhe-2, den kraftigaste superdatorn i världen 2013, inkluderade Rmax-hastigheter på upp till 33,86 petaflops. Det är nästan tre gånger snabbare än Fujitsu K, och det skulle ta ungefär en tredjedel av en miljard år att knäcka 128-bitars AES-nyckeln.

Innan Edward Snowdens nya avslöjanden ansågs 128-bitars kryptering inte gå att knäcka med brute force, och att det skulle förbli så i mer än hundra år framöver. Med tanke på de enorma resurser som NSA har att tillgå har det fått flera experter och systemadministratörer världen över att uppgradera sina krypteringsalgoritmers nyckellängd. Det är värt att nämna att regeringen i USA använder sig av 256-bitars kryptering för att skydda känsliga data (128-bitar används för rutinmässiga krypteringsbehov). Trots det kan AES leda till diverse problem.

Krypteringsalgoritmer

Krypteringsalgoritmer, eller chiffer är matematiska algoritmer som används vid kryptering eftersom svaga algoritmer är sårbara för hackare som enkelt kan knäcka krypteringen. Blowfish och AES är med marginal det vanligaste krypteringsalgoritmer som användare hittar på VPN-servrar. Dessutom används RSA för att kryptera och dekryptera algoritmerna, medan SHA-1 och SHA-2 används för att autentisera data som en hash-funktion.

Nu för tiden anses dock AES vara den säkraste krypteringsalgoritmen för VPN-tjänster. Att regeringen i USA har anammat metoden har ökat dess tillförlitlighet och popularitet. Det finns ändå skäl till att tro att denna tillit kan vara falsk.

NIST

SHA-1, SHA-2, RSA och AES har alla certifierats och utvecklats av National Institute of Standards and Technology (NIST) i USA. Det är en organisation som samarbetar med NSA i utvecklingen av dess krypteringsalgoritmer. Nu när vi känner till de systematiska ansträngningar som gjorts av NSA för att skapa eller försvaga bakdörrar i krypteringsstandarder, är det lämpligt att ställa frågor kring integriteten i NIST-algoritmer.

Även om NIST alltid har förnekat att några fel har begåtts av dem, till exempel genom att med avsikt försvaga kryptografiska standarder, och har försökt att öka människors tillit genom att bjuda in gäster att delta i deras kommande krypteringsrelaterade standarder, har New York Times anklagat NSA för att underminera NIST:s godkända krypteringsstandard, antingen genom att störa den allmänna utvecklingsprocessen, eller genom att introducera oupptäckbara bakdörrar för att försvaga algoritmerna.

17 september 2013 blev misstänksamheten än starkare då kunder blev tillsagda av RSA Security att sluta använda en viss krypteringsalgoritm, eftersom den inkluderade en brist som med avsikt hade skapats av NSA.

Utöver det tros en krypteringsstandard som har tagits fram av NIST - Dual EC DRBG - ha varit osäker i flera år. Detta uppmärksammades även av ett universitet i Nederländerna 2006. Trots dessa tveksamheter är det NIST som leder branschen framåt, framförallt eftersom det är ett krav att samtycka till NIST-standarder för att träffa avtal med USA:s regering.

Med tanke på att NIST:s standarder finns världen över och i samtliga branscher och industrier som sysslar med integritet, så som VPN-industrin, kan detta verka rätt skrämmande. Eftersom många förlitar sig på dessa standarder har experter på kryptografi inte velat ta tag i problemet. Det enda företag som gjorde det, Silent Circle, valde att lägga ner sin tjänst Silent Mail istället för att riskera att NSA knäckte tjänsten, och meddelade att de inte längre tänker använda NIST-standarder i november 2013.

Rapportering om detta problem har den lilla men innovativa VPN-leverantören LiquidVPN börjat experimentera med krypteringsalgoritmer som inte kommer från NIST. Leverantören är däremot den enda, så vitt vi vet, som rör sig i den riktningen. Därför gäller det att få ut det mesta ur 256-bitarskrypteringen, som just nu är den bästa krypteringsstandarden, tills den tiden är kommen.

NSA-angrepp mot RSA-nyckelkryptering

Ett av Edward Snowdens nya avslöjanden pekar på att ett program med kodnamnet ”Cheesy Name” har tagits fram för att peka ut krypteringsnycklar, ”certifikat”, som riskerar att knäckas av superdatorer i GCHQ, en brittisk säkerhetsmyndighet. Detta antyder att dessa certifikat, som vanligtvis skyddas av 1024-bitars kryptering, är svagare än vi trott och i själva verket enkelt går att dekryptera, och det mycket snabbare än vad som antagits av både GCHQ och NSA. När nyckeln en gång knäckts kommer alla tidigare och framtida utbyten också gå at knäcka genom att använda en permanent privat nyckel för att dekryptera alla data.

Till följd av det måste flera krypteringsmetoder som förlitar sig på tillfälliga nycklar och certifikat anses vara knäckta, inklusive både TLS och SSL. Detta kommer i hög grad påverka all HTTPS-trafik. Det finns däremot goda nyheter också. OpenVPN, som använder sig av tillfälliga nyckelbyten, borde inte beröras av detta. Varför inte? Jo, för att en ny nyckel genereras vid varje byte, och därför kan inte certifikat lita på dem.

Även om någon skulle komma över certifikatets privata nyckel skulle det helt enkelt inte gå att dekryptera kommunikationen. Genom en man-i-mitten-attack kan det vara möjligt att angripa en OpenVPN-anslutning, men den måste vara det specifika målet och dessutom måste den privata nyckeln vara känd. Sedan nyheten om att GHCQ och NSA kan knäcka 1028-bitars kryptering spreds har en rad VPN-leverantörer uppgraderat sin krypteringsmetod till 2048-bitar, och i vissa fall till 4096-bitar.

Perfect Forward Secrecy

Fler goda nyheter är att lösningen på detta problem, även för TLS- och SSL-anslutningar, inte är så komplicerad om hemsidor börjar använda sig av ”perfect forward secrecy”-system. Det innebär att en unik och ny privat krypteringsnyckel skapas för varje session. Tyvärr finns det bara ett större internetföretag som använder detta system, och det är Google.

För att avsluta denna artikel vill vi ge dig några kloka ord från Edward Snowden: ”Kryptering fungerar, och kryptosystem bör användas för att förbättra säkerheten”. Vad bör du bära med dig från den här artikeln? Det är enkelt! OpenVPN är det säkraste protokollet på marknaden idag, och VPN-leverantörer bör fortsätta sitt jobb för att ytterligare öka användningen av det. Det vore toppen ifall leverantörer också slutade att använda NIST-standarder, men det är helt klart något som vi får vänta på.

- PPTP är riktigt osäkert. Till och med Microsoft har övergett det. Protokollet har knäckts av NSA, och bör därför undvikas helt och hållet. Även om dess kompatibilitet med flera plattformar och enkla konfiguration kan verka lockande gäller det att komma ihåg att användare får tillgång till samma fördelar men en mycket högre nivå av säkerhet genom L2TP/IPsec.

- När det gäller mindre viktigt innehåll är L2TP/IPsec rätt VPN-lösning, även om protokollet har försvagats och har knäckts av NSA. Men om du letar efter en enkel VPN-konfiguration som inte kräver ytterligare programvara är protokollet ändå användbart, framförallt för mobila enheter där stödet för OpenVPN varierar.

- Trots behovet av att hämta och installera programvara från tredje part på alla plattformar är OpenVPN utan tvekan den bästa VPN-lösningen för alla ändamål. Protokollet är snabbt, säkert och tillförlitligt, och även om det kan ta ett tag att konfigurera är det värt den ökade säkerhet och integritet som erbjuds medan man surfar på nätet.

- IKEv2 är även det ett snabbt och säkert protokoll när det används i kombination med programvara med öppen källkod. Det gäller framförallt mobila användare tack vare dess förmåga att återupprätta anslutningen automatiskt då uppkopplingen har avbrutits. Eftersom det är ett av få VPN-protokoll som stöder Blackberry-enheter är det därför dessa användares enda alternativ.

- SSTP erbjuder användarna ungefär samma fördelar som en OpenVPN-anslutning, men bara på Windows-plattformar. Därför integreras det bättre med Windows än vad andra VPN-protokoll gör. Stödet från VPN-leverantörer är dock begränsad på grund av det, och eftersom Microsoft tidigare har samarbetat med NSA är SSTP ett protokoll som vi inte litar på.

Kortfattat bör du alltid om möjligt använda OpenVPN, även på mobila enheter. Annars är IKEv2 ett bra alternativ. L2TP är ett godtagbart protokoll ifall du behöver komma igång snabbt, men med tanke på det ökande utbudet av mobila OpenVPN-appar föredrar vi ändå att använda OpenVPN framför alla andra protokoll.

Kommentera gärna hur vi kan förbättra den här artikeln. Din feedback är viktig!