Internetsekretess för journalister 2025 – Skydda dina källor

1. Introduktion

Många äldre journalister, men även andra, har säkert lagt märke till att vi helt plötsligt blir som bombarderade igen med Watergateaffären. Böcker som George Orwells 1984 har ställts fram i bokhandlar, och ett hot mot press- och yttrandefriheten sprider sig långsamt som ett svart moln över västra halvklotet, och det väcker gamla farhågor. När en tjänstgörande amerikansk president anklagar en tidigare president för övervakning, nekar media tillträde (vilket alltid har tagits för givet) till presskonferenser han håller, och när han oavbrutet anklagar media för att vara nationens främsta fiende är det inte konstigt att man blir påmind om president Nixon för varje självömkande tweet om SNL, och inte heller att republikanska senatorer som John McCain uttrycker en rädsla för demokratins framtid. Och McCain är inte ensam. Många journalister som jag nyligen har pratat med har uttryckt en oro för pressfrihetens framtid. I en tid då man kan säga att ”Donald Trump kontrollerar NSA” utan att bli kallad för lögnare är i princip allt möjligt. På sistone har man dessutom hört nyheter om CIA och att nästan inget krypteringssystem i grund och botten är säkert. Om någon verkligen vill går de att knäcka. Vi är på väg mot en dystopisk värld där man inte ens kan slappa i soffan framför sin egen smart-tv. De goda nyheterna är att det trots allt går att försvåra för andra att få åtkomst till dina mejl, de sms du skickar och dina telefonsamtal. Du kan göra livet svårare för de som vill avslöja dina källor och den information som du blir delgiven. Självklart ska ansträngningarna för att skydda din sekretess, dina källors anonymitet och dina data, stå i proportion till det faktiska hotet, oavsett om det gäller hackning eller spionage. ”De gamla löftena om att inte avslöja en källas identitet, eller lämna ut anteckningar, är rätt substanslösa om man inte vidtar åtgärder för att skydda informationen digitalt,” menar Barton Gellman på Washington Post. Hans källa, den före detta NSA-konsulten Edward Snowden, bidrog till att avslöja omfattningen av den verksamhet som NSA och brittiska GCHQ sysslade med till intervjuaren Tony Loci. Loci själv, som skrev om det amerikanska rättssystemet för AP, The Washington Post och USA Today, och blev dömd för domstolstrots för att hon vägrade att uppge sina källor, hade säkert skrivit under på det.

Vad är det då som krävs för att garanterat skydda en journalists källor och data? Det kan i princip delas upp i följande kategorier:

- Säkra enhetens program och funktioner – Detta kallas även för att reducera “attackytan”, det vill säga att begränsa installerade program till minsta möjliga antal, bara installera från betrodda källor, välja appar som kräver minimala rättigheter, hålla systemet uppdaterat och ha lämpligt antal säkerhetskontroller (baserat på de senaste rekommendationerna) på enheten.

- Isolera dina enheter och/eller deras miljö – Till exempel fysisk isolering av en dator i syfte att kontrollera filer, eller att använda en mobil enhet med kontantkort.

- Var försiktig både i den digitala och riktiga världen – Detta har mycket att göra med sunt förnuft, och mindre med programvara. Skriv till exempel aldrig ned namnet på din källa, framförallt inte i ett program eller i ett dokument som du har sparat på din dator, och absolut inte i något som du har lagrat i molnet.

2. Kommunicera med din källa och skydda känsliga data

Låt oss börja med att skapa en lista över vad du kan göra vad gäller kommunikationen med en källa, och att spara känslig information som uppkommer genom den:

- Se upp för stornamn: Förutsätt att storföretagens krypteringssystem, och möjligtvis också välkända operativsystem (egenutvecklad programvara), har implementerat bakdörrar som underrättelsetjänster i deras hemland (åtminstone i USA och Storbritannien) har åtkomst till. Säkerhetsexperten Bruce Schneier förklarar mer här.

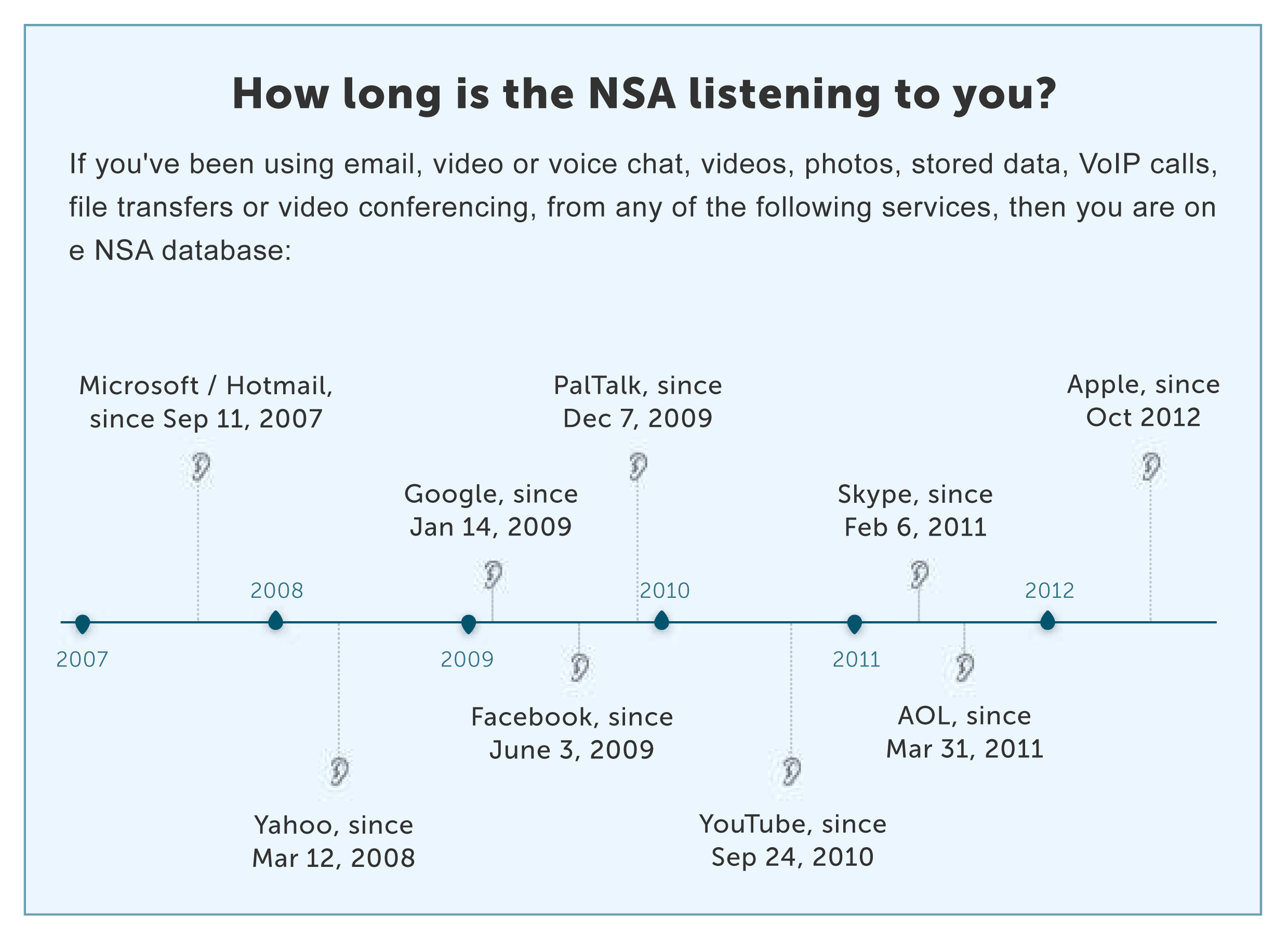

- Kryptera alltid allt: Säkerhetsexperter använder sig av enkel matte för att få fram sin poäng: när du höjer kostnaden för att dekryptera dina filer (till exempel för underrättelsetjänster som NSA) blir det automatiskt svårare att följa dig. Om du inte är Chelsea Manning, Julian Assange eller Edward Snowden, och om du inte har varit inblandad i aktiv övervakning kring Trump Tower, kan de ge upp försöket även om din krypterade kommunikation finns sparad. Om någon bestämmer sig för att spåra dig trots dina ansträngningar blir det mycket svårare om du använder en stark kryptering som AES (Advanced Encryption Standard) och verktyg som PGP eller OpenVPN, vilka är de starkaste offentligt tillgängliga krypteringsmetoderna. VPN-tjänster används till och med av USA:s regering. Om du däremot vill ha maximal säkerhet så krävs mer än AES-kryptering. (Om du vill se vilket år NSA kom över dina uppgifter kan du se det här.).

- Utför fullständig diskkryptering: Detta gör du av säkerhetsskäl ifall någon skulle komma över din dator eller mobil. Du kan utföra en fullständig diskkryptering med exempelvis FileVault, VeraCrypt eller BitLocker. Genom att försätta en dator i viloläge (istället för att stänga av den) kan du göra det möjligt för en hackare att kringgå försvaret. Micah Lee har skrivit en guide kring hur man krypterar sin dator.

- Prata inte med källor över telefon: Alla telefonbolag lagrar data som kopplas till uppringarens och mottagarens nummer, liksom positionen för enheterna när samtalen genomfördes. I USA, och flera andra länder, måste de enligt lag lämna ut information om registrerade samtal som de förfogar över. Vad kan man då göra? Använd alltid en säker samtalstjänst, till exempel appen Signal. Den har genomgått flera säkerhetstester. Även om detta innebär att både källan och redaktören behöver ladda ned appen är det något som bara tar några minuter. Här hittar du en guide om hur man använder den. Se hur många av dina vänner utanför journalistkåren som hänger där för att själv bilda dig en uppfattning. Ta aldrig med din mobiltelefon till känsliga möten, oavsett hur du väljer att kommunicera med din källa. Köp en kontantkortsmobil och hitta ett sätt att ge källan numret i förväg. Källan behöver också en liknande säker enhet. Myndigheter kan spåra dina rörelser genom mobilnätet, och det uppmanas att göra det svårare för dem att retroaktivt kontrollera om du har befunnit dig på exakt samma fik som din källa. Om du misslyckas att följa den här regeln är allt lokala myndigheter behöver göra att fråga (artigt och helt legalt) efter den video som har spelats in av fikets övervakningskamera under ert möte.

- Välj säkra meddelandetjänster: Dina samtal (mobilsamtal och fasta telefonsamtal) kan övervakas av brottsbekämpande myndigheter, och varje sms är som ett vykort – texten är fullt synlig för de som vill se den. Använd därför meddelandetjänster som erbjuder säkra samtal. Signal, som nämnts tidigare, och Telegram anses vara de säkraste (även om Telegram, liksom WhatsApps webbappar, har utsatts för intrång och sedan blivit åtgärdade). Enligt vissa experter kan du också överväga att använda SMSSecure, Threema och till och med WhatsApp. Protokollet Signal har faktiskt implementerats i WhatsApp, Facebook Messenger och Google Allo, och det krypterar konversationerna. Men till skillnad från Signal och WhatsApp krypteras inte Google Allo eller Facebook Messenger som standard, eller varnar användarna för att konversationerna inte krypteras. Istället erbjuds kryptering i ett alternativt läge. Kom också ihåg att både Facebook Messenger och WhatsApp ägs av Facebook. Adium och Pidgin är de populäraste snabbmeddelandeklienterna till Mac och Windows som har stöd för krypteringsprotokollet OTR (Off the Record) och Tor, den bäst krypterade webbläsaren. Den återkommer vi till lite senare (du hittar information om hur du aktiverar Tor i Adium här och i Pidgin här). Självklart kan du också använda Tor Messenger, vilken förmodligen är den allra säkraste. Två sista kommentarer om textmeddelanden: En expert på cybersäkerhet som jag har diskuterat det här med menar att det bästa är att ha en arbetshypotes om att meddelanden blir krypterade, men att det finns en risk för att ett samtal mellan två specifika individer, vid en viss tidpunkt, inte går obemärkt förbi. Du ska också se till att ta bort meddelanden på din telefon (även om det inte eventuellt inte räcker för att motstå en kriminalteknisk undersökning), ifall din enhet skulle hamna i fel händer för att undvika att de kan läsas av andra.

- Planera inte i chattar: Slack, Campfire, Skype och Google Hangouts ska inte användas för privata konversationer. De är enkla att bryta sig in i, och riskerar att utsättas för rättsliga begäranden om utlämnande av uppgifter för att lösa juridiska frågor på arbetsplatsen. Därför är det bäst att undvika dem, inte bara vad gäller konversationer med källor, utan också konversationer kolleger, redaktörer med flera emellan. Det vill säga alltid när du ska förmedla information från en källa vars identitet måste hemlighållas. I många populära IP-telefonitjänster, till exempel Jitsi, ingår chattfunktioner, och många har utvecklats för att erbjuda de flesta av Skypes funktioner. Därför är de ett bra alternativ.

- Överväg att använda en Blackphone i extremfall: Den telefonen är förmodligen det bästa alternativet till en vanlig telefon om du är redo att störta din regering eller förbereder dig inför att publicera hemliga militära uppgifter. Det beror på att telefonen strävar efter ett perfekt skydd för surfning, samtal, textmeddelanden och e-post. En skyddssäker väst kan dock också komma väl till pass. Annars kan du försöka klara dig utan en mobil över huvud taget, eller satsa på en väska som blockerar RFID-signaler. Till och med en Blackphone går att spåra genom dess IMEI (mobiltelefonens id).

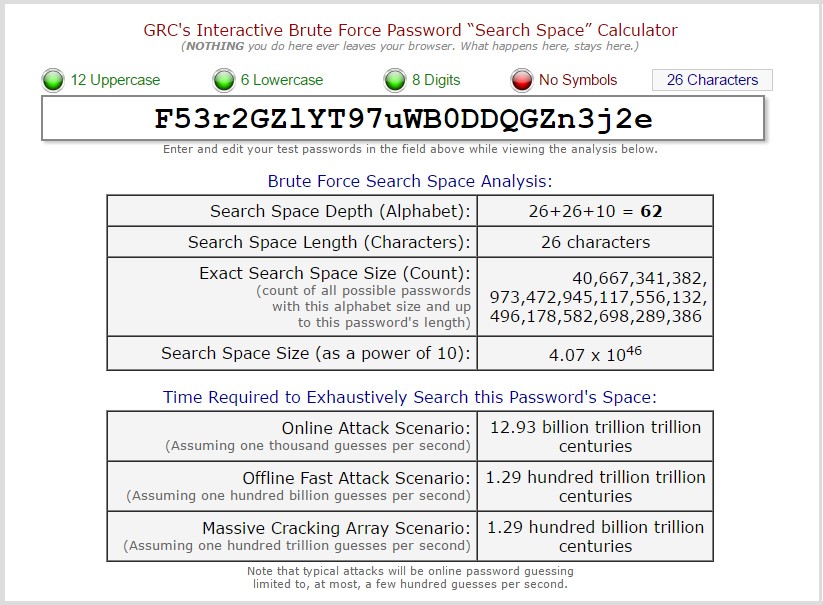

- Skydda data på din dator: Det är väldigt enkelt att knäcka vanliga lösenord, men det kan ta år att knäcka lösenfraser, vilket är slumpmässigt sammansatta ord. Vi rekommenderar att testa säkra lösenords hanterings verktyg så som LastPass, 1Password eller KeePassX. Då behöver du bara lägga ett, istället för otaliga, lösenord på minnet. Förlita dig dock inte på lösenordshanteringsverktyg när du använder dig av viktiga tjänster så som din e-post. Se då bara till att du kommer ihåg lösenordet. I en intervju av Alastair Reid, på journalism.co.uk, rekommenderade experten på informationssäkerhet Arjen Kamphuis att man ska välja ett lösenord som innehåller minst 20 tecken för krypterade hårddiskar, säker e-post och för att låsa upp datorer. Ju längre lösenordet är, desto svårare är det förstås att knäcka, men det blir också svårare att komma ihåg. Därför rekommenderar han att man använder en lösenfras: ”Det kan vara vad som helst, till exempel en rad ur din favoritdikt,” säger Kamphuis, ”eller en rad ur något som du skrev när du var nio och som ingen annan känner till.” Reid redogör för den tanken genom beräkning, med hjälp av Gibson Research Corporations kalkylator för lösenordsstyrka: Ett lösenord som ”F53r2GZlYT97uWB0DDQGZn3j2e” från en slumpmässig lösenordsgenerator kan verka starkt, och faktum är att det skulle ta 1,29 hundra miljarder biljoner århundraden att pröva alla kombinationer, även om programvaran utför hundra biljarder försök per sekund.

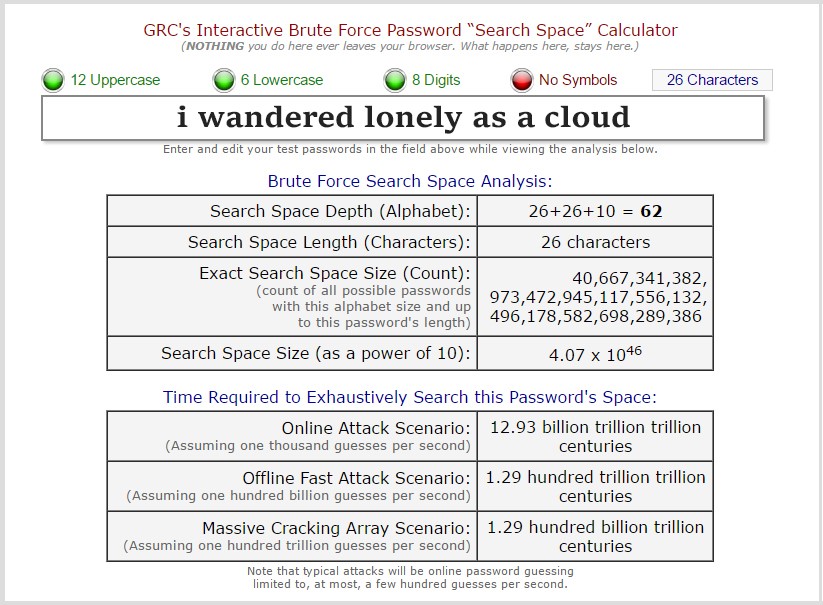

Skärmbilder från GRC.com som visar skillnaden i styrka mellan ett lösenord och en lösenfras

Skärmbilder från GRC.com som visar skillnaden i styrka mellan ett lösenord och en lösenfras

Han påpekar att frasen ”I wandered lonely as a cloud” är så mycket enklare att komma ihåg, och dessutom väldigt säker. För samma programvara hade det tagit 1,24 hundra biljoner århundraden att pröva alla möjligheter. Därför är en lösenfras ett bra val. - Tvåfaktorsautentisering är också en riktigt bra idé. Vid en normal tvåstegsautentisering loggar man in med sitt lösenord och får sedan en andra kod, oftast via ett sms till sin mobil. Använd YubiKey, i kombination med hårdvarutoken, för att ytterligare skydda känsliga filer på din dator. Se de 7 gyllene reglerna för lösenordssäkerhet för mer information.

- Undersök misstänkta filer och bilagor med en extern dator: Det enklaste sättet att sprida skadlig kod och spionprogram på är genom installationer via usb eller genom bilagor och e-postlänkar. Därför rekommenderas det att använda en isolerad dator för att undersöka hoten i karantän. Med den datorn kan du utan bekymmer använda ett usb-minne och ladda ner filer från internet, men överför inte filerna till din vanliga dator, och använd inte heller usb-minnet flera gånger.

- Hur du köper en säker dator: Säkerhetsexperten Arjen Kamphuis rekommenderar en IBM ThinkPad X60 eller X61 från 2009 eller tidigare. Det är de enda tillräckligt moderna datorerna med programvarusystem där det går att ersätta programvara på låg nivå. Något annat att ha i åtanke är att man inte ska köpa sin dator på nätet, eftersom leveransen kan spåras av andra. Kamphuis rekommenderar att man köper en begagnad dator med kontanter. Han påpekar också att man ska göra sig av med all uppkoppling: avlägsna ethernet, modem, Wi-Fi och Bluetooth. Jag känner personligen säkerhetsexperter som inte skulle förlita sig på en sådan dator.

ThinkPad X60. Köp den inte på nätet

- Informera dina källor: Det finns en risk för att det redan kan vara för sent när de värdefulla uppgifterna når dig. Din källa kan ha begått varje tänkbart misstag, och lämnat många spår efter sig. Förutom att skydda uppgifterna som du har fått bör du också informera dina källor om hur man döljer uppgifterna genom att förvara dem på en skyddad plats, och hur man kommunicerar säkert genom säkra enheter. De flesta har ingen aning om hur man ska hantera känsliga uppgifter, och vanligtvis inte heller vad de har att göra med när de tar kontakt med dig.

- Använd ett dedikerat säkerhetssystem för att ta emot dokument: Undvik Dropbox och Google Drive och använd något mindre populärt, men mer säkert. SecureDrop är till exempel ett dedikerat system med vilket du kan ta emot filer från anonyma källor, samt på ett säkert sätt skanna och undersöka dem. Edward Snowden har beskrivit Dropbox som ”farlig för integriteten,” och rekommenderar istället SpiderOak. OnionShare är också en gratistjänst som möjliggör enkel och anonym filöverföring.

- Spara inga anteckningar, varken på en dator, i en kalender eller bland dina kontakter på mobilen, datorn eller i molnet. Spara inga kopior av dina källors namn, initialer, telefonnummer, e-postadresser eller användarnamn i meddelandetjänster. Gör bara inte det

- Visuell spårning: Undvik alltid kollektivtrafiken på väg till känsliga möten, och be din källa att göra likadant. Undvik också att stämma träff på platser som nybyggda gallerior. Sådana ställen kryllar av övervakningskameror.

- Undvik sociala medier: Vissa föredrar att vara radikalt anonyma. Om du av någon anledning måste försvinna från jordens yta, utan att lämna profiler på sociala medier efter dig, ska du radera dina konton. Det är inte samma sak som att inaktivera dem. Då sparas alla dina uppgifter, och de går sedan att återaktivera.

- Hackare är dina vänner: Det hjälper dig att undvika att begå misstag, spara tid och slippa huvudvärk, och håller dig uppdaterad med den senaste tekniken.

- Betalningsmetod: Betala allt med kontanter. Överväg att använda Bitcoins. Köp dem i så fall anonymt. Mer information hittar du i den här guiden från Business Insider. Om någon är villig att ta emot dem som betalning ska du alltid använda Darkcoin. Ett förbetalt betalkort från en nätbutik är också ett alternativ.

- Kludda med försiktighet: Om du har skrivit ned information på en papperslapp, det som under urtiden kallades för en anteckning, måste du förstöra den. Och glöm inte heller den hopskrynklade lappen längst ned i fickan. Ja, den bredvid tuggummit.

3. Hur man blir anonym online

Förutom att skydda kommunikationen med din källa, och utsätta dina känsliga data för risker, bör du också undvika att bli spårad medan du surfar på nätet. Nätvanor kan utlämna eller hinta om den artikel du jobbar på, eller ännu värre, hinta om eller utlämna din källas identitet. Nedan är de gyllene reglerna för hur du surfar säkert på nätet, och i nästa avsnitt hur du skyddar ditt e-postkonto:

-

- Privat surfläge: Det finns två fundamentala sätt att förbli anonym medan man surfar på nätet. Första sättet, som också är det enklaste och populäraste, är bristfälligt och innebär att surfa i privat läge. Det är ett alternativ som de flesta webbläsare erbjuder. Din surfhistorik sparas inte, och grundläggande spårningstekniker som annonsörer använder sig av, så som http-cookies, stoppas från att skapa en detaljerad profil över dig. Men det är mer av ett sätt att skydda sin integritet på – i grund och botten döljer det din surfhistorik från de familjemedlemmar som också använder samma dator. Din IP-adress går fortfarande att spåra, och information om de webbplatser du besöker kan din internetleverantör fortfarande se.

- Använd alternativa webbläsare: Webbläsare som Dooble, Comodo Dragon och SRWare Iron fokuserar på användarens integritet, men är emellertid begränsade i förmågan. Genom att helt enkelt radera cookies, det vill säga kod som sparas på ditt system av webbplatser som du besöker, och som övervakar din aktivitet och ibland till och med följer det innehåll du konsumerar, kan du få lika hög integritet som dessa webbläsare erbjuder. Ett annat sätt att förbli anonym är att neutralisera webbläsarens platsinställningar, samt att installera olika funktioner med syfte att skapa anonymitet. För att kontrollera att du faktiskt har inaktiverat alla cookies kan du använda appen CCleaner, som också hanterar Flash-cookies. Ingen av dessa webbläsare är dock fullständigt krypterade. Den enda vanliga webbläsaren som erbjuder fullständig integritet är Tor Browser. Den är både ful och långsam, men den skyddar dig och dina källor. I nästa avsnitt berättar vi mer om den.

- Tor: Den här ”ökända” webbläsaren har utvecklats av den amerikanska flottan och låter dig verka i ett dolt nätverk, kommunicera privat och konfigurera webbplatser anonymt. Tors webbläsare går att ladda ner från Torproject.org och gör det riktigt svårt att bevaka dina aktiviteter på internet. Myndigheter och din internetleverantör kan inte heller se var du befinner dig. Den enda nackdelen är att den ibland är långsam, vilket är rätt besvärligt, men det beror bara på att Tor dirigerar dig genom tre krypterade slumpmässiga reläer runt om i världen innan du når din målplats. Glöm dock inte bort att du inte alltid bör lita på dina grannar. Ett annat alternativ som förknippas med Tor är att ladda ner det säkra operativsystemet Whonix. Det fokuserar på din integritet, fungerar som en åtkomstport till Tor och tillåter bara anslutningar till Tor-webbplatser och -användare. Men det populäraste Tor-operativsystemet är dock Tails (The Amnesiac Incognito Live System). Tails går att starta från ett usb-minne eller dvd-skiva, och anonymiserar all information. Edward Snowden anses rekommendera den programvaran. Qubes är ett annat operativsystem som har stöd för Whonix och som Snowden rekommenderar.

- Alternativa sökmotorer: Den populäraste sökmotorn Google sparar din sökhistorik för att optimera sökresultaten. För att stänga av den anpassningen går du till Sökinställningar > Sökresultat. Du kan också logga in på ditt Google-konto på www.google.com/history. Där ser du en lista över tidigare sökningar och kan välja de objekt du vill ta bort.

DuckDuckGo. DuckDuckGo. En sökmotor som inte sparar din information

Men för att helt och hållet undvika att bli övervakad är det bäst att använda en sökmotor som DuckDuckGo. Om du tycker att det är svårt att lämna Google kan du ladda ned Searchlinkfix för att hålla URL-spårare borta.

- Hantera det kortsiktiga datorminnet: Ett annat sätt att neutralisera alternativen för övervakning av ditt surfande är att radera cacheminnet för DNS (domännamnssystem). Det raderar du genom att använda dig av några enkla kommandon i operativsystemet. Genom att starta om routern, till vilken det ibland finns DNS-cache, eller datorn kan du också starta om respektive enhets DNS-cache, om routern har en sådan.

- Försök att undvika webblagring: Webblagring är inbyggt i HTML5, och till skillnad från cookies är den lagrade informationen omöjlig att övervaka eller selektivt ta bort. Webblagring har som standard aktiverats. Stäng därför av det om du använder Internet Explorer eller Firefox. Du kan också använda tillägget till Chrome för att ta bort den lagrade informationen automatiskt.

- Använd VPN: Som jag nämnt tidigare kan din internetleverantör övervaka de webbplatser som du besöker. Den som vill tjuvlyssna på dig kan alltså få tillgång till din kommunikation. För att skydda inkommande och utgående kommunikation är det viktigt att du använder en VPN-tjänst (klicka här för mer information om det). En VPN-tjänst krypterar all din kommunikation så att inte ens din internetleverantör, underrättelsetjänster eller hackare som använder sig av ditt favoritfiks Wi-Fi kan ta reda på vem du mejlar, vilka tjänster du använder och så vidare. Det är väldigt vanligt bland personer som exempelvis vill komma åt allt innehåll från Netflix utanför USA att använda en VPN-tjänst, men alla VPN-tjänster passar inte journalister. En VPN-tjänst för journalister är inte nödvändigtvis den snabbaste eller den med bäst stöd, men det är extremt viktigt att den inte behåller några loggar, det vill säga att det inte ska gå att identifiera dig, vilka webbplatser du besöker med mera. En säker VPN-tjänst måste tillhandahållas av ett företag som inte har sitt säte i ett av de ”14 Eyes”-länderna. Där tillåts underrättelsetjänster att samla in och dela uppgifter med varandra, framförallt i USA. Därför har VPN-företag med säte i länder som tidigare ingick i Sovjetunionen en fördel. Deras domstolar begär sällan att lokala företag ska lämna ut uppgifter, oavsett om det rör sig om deras egna medborgare eller utländska. Här hittar du en lista över fem VPN-tjänster som utmärker sig vad gäller integritet. Ingen av dem har säte i ”14 Eyes”-länderna. Förresten, om myndigheter är ute efter trafik som skyddas av en VPN-tjänst kan du fortfarande använda dig av en ”Stealth VPN”-tjänst som TorGuard för att handskas med den utmaningen, och det oavsett om du har med censur eller spionage att göra. Tor och VPN-tjänster ger dig det perfekta skyddet mot någon som försöker komma över din surfhistorik för att profilera dig.

- Reparera DNS-läckor: En VPN skyddar inte dig helt och hållet. Det beror på att DNS-trafiken kan ge antydningar om din identitet. Med DNSLeakTest.com kan du upptäcka sådana läckor. Om testet visar att DNS kommer från din VPN är det ingen fara, men om det visar att DNS kommer från din internetleverantör så är du inte anonym. Om så är fallet hittar du mer information om vad du ska göra här.

- Virtuella maskiner: Detta fiffiga trick är i själva verket en sekundär (virtuell) dator som fungerar som ett program i ditt operativsystem. Du kan ladda ner filer och öppna länkar på ett liknande sätt som på den isolerade datorn jag rekommenderade tidigare. Därför är risken mindre att din dator utsätts för skadlig kod eller spionprogram. Virtualiseringsprogram, till exempel VirtualBox, ska öppnas med ett säkert operativsystem. Filhämtningar sker utan att den virtuella maskinen har någon internetanslutning. När du har använt filen måste du radera den, och beroende på din fiende kan du behöva kassera själva enheten också.

HMA proxy server. I’ll hide yours, if you’ll hide mine

- Proxyservrar: Som i fallet med virtuella maskiner förflyttar också denna metod aktiviteten till en annan ”plats,” och skyddar dig mot spionage och attacker. Proxyservrarna ersätter din IP-adress med sina egna, vilket kan få andra att tro att du till exempel befinner dig i ett annat land. HideMyAss.com/proxy, Psiphon (öppen källkod) och JonDonym erbjuder alla en liknande tjänst. Vissa experter menar att dessa ska användas i samband med en VPN-tjänst, och/eller Tor, för en högre säkerhetsnivå. Vissa experter som jag har pratat med påstår att om du använder Tor så är du så säker som du bara kan bli ändå.

- Tre typer av tillägg som kan förbättra din säkerhet: För att bekräfta att det internetprotokoll där du verkar är https-skyddat kan du installera tillägget HTTPS Everywhere. Det har utvecklats av Electronic Frontier Foundations (EFF), vilken är en av de organisationer som finansierar Tor-projektet. Det tillägget rekommenderas av många cyberexperter och säkerställer att de webbplatser du besöker använder det säkra protokollet, vilket absolut inte är en garanti för något, men det är bättre än det okrypterade protokollet. Den andra tilläggstypen kontrollerar de data som JavaScript lämnar ut till webbplatser (i syfte att förbättra din surfupplevelse). Två populära alternativ inom den kategorien är ScriptSafe och NoScript. Ett annat tillägg är webbläsaren Ghostery. Det avslöjar vilka av 2 000 företag som följer dig, och låter dig blockera de du inte vill bli följd av. Tanken är absolut fin, men du kan förmodligen inte blockera NSA på det sättet. Privacy badger, ett projekt av EFF, fungerar också på samma sätt.

4. Skydda din e-post

Hur ska du skydda din e-post? Problemet med att säkerställa e-postsekretessen är ännu svårare. Google och Microsoft skulle förmodligen ge ut dina e-postmeddelanden till myndigheter om och när de blir ombedda att göra så. Vad kan du göra?

- Säkra tillägg: Det enklaste alternativet, förutsatt att du använder en vanlig e-posttjänst som Yahoo eller Google, är att installera webbläsartillägget Mailvelope och se till att personen som tar emot mejlen gör det också. Tillägget krypterar (och dekrypterar) helt enkelt e-posten. Ett liknande, men begränsat, tillägg till Gmail heter SecureGmail. E-postmeddelanden som passerar det tillägget krypteras, och Google kan inte dekryptera dem. En annan möjlighet är ”Encrypted Communication”, vilket är ett lättanvänt Firefox-tillägg. För det behöver du ett lösenord som mottagaren också känner till, men kom ihåg att aldrig skicka lösenordet via mejl.

- Säkra e-postleverantörer: Hushmail är ett exempel på en e-posttjänst som ger bättre säkerhet än de mer vanliga nätverk som du brukar använda, men de kan vara tvungna att överlämna e-postmeddelanden till den amerikanska regeringen vid ett domstolsbeslut. Dessutom loggar tjänsten IP-adresser. En annan e-posttjänst med liknande funktioner och säkerhetsnivåer är Kolab Now. Den tjänsten framhåller bland annat att data lagras enbart i Schweiz.

- Engångsadresser: Det vill säga ett e-postmeddelande som skapas för ett specifikt ändamål, är helt anonymt och raderas efteråt. Den lösningen, som ofta används vid registrering av olika tjänster för att undvika skräppost, går också att använda för att förbli anonym. Jag skulle dock inte råda journalister att kommunicera med sina källor genom sådana på grund av att säkerheten inte är dess starkaste kännetecknande drag. Det finns massor av sådana tjänster för engångsadresser, men bland annat har brittiska The Guardian rekommenderat Guerrilla Mail och Mailinator. Med Guerrilla Mail i Tor-webbläsaren kan inte ens de koppla din IP-adress med dina e-postadresser. Om du på samma sätt använder ett krypteringsprogram som GnuPG via Tor får du ett fullgott skydd. Låt oss därför ta upp e-postkryptering.

- Kryptera din e-post: Wired fick den rekommendationen från den integritetstänkande ingenjören Micah Lee som har arbetat med EFF och First Look Media (här är en intervju som Lee gjort med Edward Snowden). Att kryptera meddelanden med webbaserad e-post kan vara knivigt. Det kräver ofta att användaren kopierar och klistrar in meddelanden i textfönster, och sedan använder PGP för att kryptera och dekryptera dem (PGP – Pretty Good Privacy – är ett krypteringsprogram som tillhandahåller kryptografisk sekretess och autentisering för datakommunikation). Detta är varför Lee föreslår en annan e-postmetod med en e-postleverantör som fokuserar på integriteten, till exempel Riseup.net, Mozillas e-postprogram Thunderbird, krypteringspluginprogrammet Enigmail och pluginprogrammet TorBirdy, som dirigerar meddelanden genom Tor. Som Reid påpekade i sin intervju med Kamphuis på journalism.co.uk blev Greenwald nästan av med NSA-nyheten för att han helt struntade i Snowdens instruktioner kring e-postkryptering. Med andra ord, om du vill ha en story som kommer att gå till historien är det bara rimligt att skydda sig. Kamphuis håller med om att PGP är pålitligt. Han och Reid förklarar att man med PGP-kryptering får en offentlig nyckel, som ditt mobilnummer, och en privat nyckel. Den offentliga nyckeln kan användas på Twitter, företagskort, webbplatser och andra platser där du vill att ditt arbete ska publiceras, men den privata nyckeln måste förvaras på ett säkert ställe, liksom annan känslig information. När en källa sedan vill skicka över uppgifter så använder den personen sedan din offentliga nyckel för att kryptera sin e-post som bara din privata nyckel kan låsa upp. Kamphuis rekommenderar GNU Privacy Guard. Det är en version av PGP med öppen källkod som är enkel att konfigurera och som användare aktivt bidrar till. För kryptering av filer, data och hårddiskar föreslår han att man läser hans kostnadsfria e-bok ”Information security for journalists,” publicerad med Silkie Carlo och utgiven av CIJ, som genomgående förklarar proceduren. Om du väljer att kryptera meddelanden, oavsett vilken e-postleverantör du använder, är det smart att använda ZIP-filer som skyddas med ett lösenord. 7ZIP är det verktyg som rekommenderas för den uppgiften

- Glöm inte det fundamentala: Ja, jag inser att detta är det allra mest basala om e-postsäkerhet, men försök att undvika nätfiske. Kontrollera fältet ”från” för mindre felstavningar. En bedragare kan utge sig för att vara någon du känner. Ett sista ord om e-postkryptering: något av det viktigaste att ha i åtanke är att inte allt är krypterat även efter att e-postmeddelandena har krypterats. Avsändarens och mottagarens e-postadresser, ämnesfältet och den tid och det datum mejlet skickades är offentliga uppgifter. Det är bara bilagor och själva meddelandet som krypteras.

5. Några sista ord

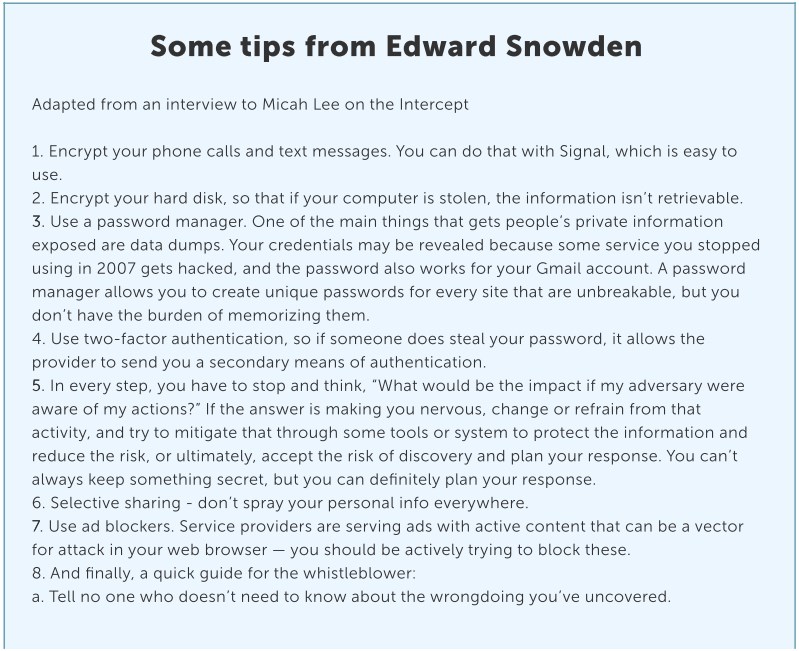

Detta är förmodligen de mest radikala råden som jag stötte på när jag gjorde efterforskningar inför den här e-boken.

Som Micah Lee formulerade sig i en intervju med WIRED: ”Om din dator blir hackad är spelet över. Att skapa en virtuell sandlåda kring din onlinekommunikation är ett bra sätt att skydda ditt övriga system på. Tor är fantastiskt och kan göra dig anonym, men om din slutpunkt drabbas gör din anonymitet det också. Om du verkligen behöver vara anonym måste din säkerhet också vara hög.”

Journalisten Tony Loci tar till ännu hårdare ord i en artikel som har publicerats i en e-bok om framtiden för gränsöverskridande grävande journalistik via Nieman Foundation på Harvard: ”Vissa journalister, datavetare och integritetsförespråkare är så oroliga att de rekommenderar reportrar att använda sig av gammalmodiga tekniker, och bara förlita sig på intervjuer mellan fyra ögon samt snigelpost.”

Jag hoppats att jag har hjälpt människor i branschen, och andra, att sammanställa information som klargör vad som krävs, och vad som kan göras, för att garantera din och din källas säkerhet i dessa jäktiga tider

6. Källförteckning

- Security for journalists: How to keep your sources and your information safe

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Securing data, sources and yourself

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Surveillance and Security: Are reporters and news organizations doing enough to protect sources?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking Goes Global: The Future of Cross-Border Investigative Journalism

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - The Ultimate Guide for Online Privacy

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - What Is a DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - How to Anonymize Everything You Do Online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 ways to stay anonymous and protect your online privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden explains how to reclaim your privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Information security for journalists: staying secure online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA targets the privacy-conscious

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ formally accuses journalist in leak case of committing crimes

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Your WhatsApp secrets are safe now. But Big Brother is still watching you…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Pursuing Leakers Sends Warning to Whistle-Blowers

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 encryption mistakes that lead to data breaches

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Du kan hjälpa andra! Klicka för att dela på Facebook eller Tweet!

Kommentera gärna hur vi kan förbättra den här artikeln. Din feedback är viktig!