Skillnaden mellan DNS- och IP-läckor och hur du stoppar dem

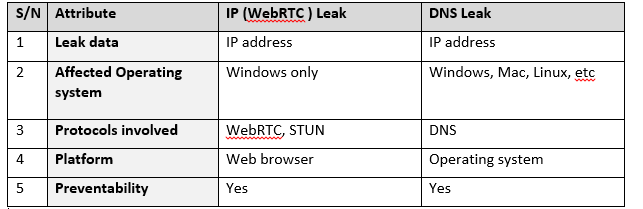

Av hänsyn till sekretess och andra relevanta skäl föredrar vissa internetanvändare att använda en VPN-tjänst för att dölja sin egentliga IP-adress och kryptera sina data medan de surfar på nätet. Däremot kan dessa mål inte nås om dina personuppgifter läcks på grund av ett eller annat säkerhetsfel. Det finns två huvudsakliga sätt som din VPN kan läcka dina personliga data eller din IP-adress: DNS-läckage och WebRTC (IP)-läckage.

Vad är DNS-läckage?

Om du någonsin har använt internet har du troligtvis också kommit i kontakt med domännamnssystemet (DNS), om än utan att veta om det. DNS upprätthåller en databas med domännamn (såsom vpnmentor.com) och översätter dem till deras motsvarande numeriska (Internet Protocol eller IP) adresser som krävs för att hitta resurser på nätet. De är nätets motsvarighet till en telefonbok.

Domännamn är endast för mänskligt nyttjande, datorer förstår bara tal i form av IP-adresser (168.212.226.204), vilket kanske inte är så lätt för människor att komma ihåg (därmed behovet av en DNS). När du besöker en site för att begära en webbsida kontaktar din dator din internetleverantörs DNS-server för att begära webbplatsens IP-adress. När du använder sekretesstjänster som en VPN kontaktar datorn vanligtvis din VPN-server för DNS-tjänst i stället för din internetleverantörs DNS.

Hur händer det?

Det finns ett säkerhetsfel som ibland tillåter att DNS-förfrågningar vidarebefordras till din internetleverantörs DNS-servrar, trots att du använder en VPN-tjänst för att försöka dölja dem. Denna brist kallas för en DNS-läcka. Den kommer från en okrypterad DNS-fråga som skickats av din dator utanför den etablerade VPN-tunneln. Denna brist härstammar från operativsystemens inneboende brist på begreppet universiell (kollektiv) DNS. Varje nätverksgränssnitt kan ha sin egen DNS och under olika omständigheter kommer systemet att skicka ut DNS-frågor direkt till din internetleverantör eller till andra tredjepartsservrar (se diagrammet nedan) utan att respektera din VPN-tjänsts standard-gateway och DNS-inställningar, vilket orsakar läckan.

Bristen låter en internetleverantör eller avlyssnare se vilka hemsidor en användare kan besöka. När du använder en VPN och upptäcker att din egentliga IP läcker betyder det att dina DNS-förfrågningar också vidarebefordras till din internetleverantör utöver till din VPN-leverantör. Vissa internetleverantörer implementerar till och med en teknik som kallas "Transparent DNS-proxy", som effektivt tvingar din dator att använda deras DNS-tjänst för alla DNS-uppslagningar, även om du ändrar dina DNS-inställningar till något annat än deras.

Vad är WebRTC (IP)-läckage?

2015 publicerade en säkerhetsforskare, Daniel Roesler, en demonstration om ett säkerhetsfel som gör det möjligt för en avlyssnare att utnyttja ett speciellt gränssnittsprogram (API) inbyggt i de flesta webbläsare som kallas Web Real Time Communication (WebRTC) för att avslöja en användares egentliga IP-adress, även om de är anslutna till en VPN. WebRTC används vanligen av datorer i olika nätverk för kommunikation mellan webbläsare, P2P-fildelning, röst- och videosamtal med mera.

Hur händer det?

Allt som behövs är några rader med kod för att lura WebRTC till att avslöja din egentliga IP-adress via kommunikation med en internetbaserad server som kallas STUN (Session Traversal Utilities for NAT). STUN-servern tillåter datorer och enheter i ditt interna nätverk att ta reda på deras offentliga IP-adresser. VPN-tjänster använder också STUN-servrar för att översätta din interna nätverksadress till en offentlig internetadress och vice versa. För att åstadkomma detta behåller STUN-servern en databas med både din VPN-baserade internetadress (IP) och din lokala, interna IP-adress under anslutningen.

Detta läckage har inget att göra med hur säker din VPN är, men den har allt att göra med sårbarheten i WebRTC i din webbläsare. När WebRTC i din webbläsare accepterar frågor från en STUN-server skickar den tillbaka ett svar till STUN-servern som visar både ditt privata (interna nätverk) och din offentliga (internet) IP-adress och annan data.

Resultatet av förfrågningarna, som i princip är användarens egentliga IP-adress, kan sedan nås via ett litet program som heter JavaScript. Det enda kravet för att detta ska fungera är stöd för WebRTC i webbläsaren samt JavaScript-programmet. Om WebRTC är aktiverat i din webbläsare accepterar det normalt STUN-förfrågningar och skickar ett svar till STUN-servern.

Poängen här är att inget system är perfekt. Då och då upptäcks brister. Det är därför viktigt att du använder en ansedd VPN-leverantör som aktivt svarar till sårbarheter när de uppstår. Se till att du testar din VPN mot läckage och vidtar åtgärder för att fixa dem.

Kommentera gärna hur vi kan förbättra den här artikeln. Din feedback är viktig!